こんにちは、tracpath の管理者向け機能をご紹介します。

tracpath ではお客様の利用しているホスト毎にアクセスログと認証ログを提供しています。

通常のアクセスログは膨大な数になるため一定のルールを設け、–例えば、同じアクセス元の場合、1時間分を1つにまとめる–ユーザのアクセスログをダウンロードできます。

アクセスと認証ログの仕様

具体的にどのような場合にロギングされているかというと、

- フォームによる正常ログイン時

- セッションクッキーによるアクセス時

- RSS などに付与された private-token によるアクセス時

- HTTP Auth からのアクセス時

などです。tracpath のリポジトリにアクセスする Git クライアントや Subversion クライアントのログインも記録されます。

それでは、実際のログの取得と値について説明します。

アクセスログの取得

アクセスログの取得は「管理権限」が必須です。管理者権限を保持するユーザのみサイト全体のアクセスログを取得することが可能です。

管理者で tracpath にログインすると、グローバルメニューに「ログ」が表示されます。

ログをクリックしてください。

この画面でアクセスログを取得するために日付(FROM と TO)を指定し「ダウンロード」を押下します。これであなたのサイトのアクセスログを取得することが出来ます。

アクセスログデータ

「user-activities on xxxxxx.tracpath.com.zip」というファイル名でダウンロードされます。ZIP圧縮されていますので解凍してください。

解凍すると、日付毎にCSVファイルで保存されています。

CSVファイルの項目

| 項目 | 内容 |

|---|---|

| time | 認証ログとして記録し日時 |

| hostname | ご利用のホスト名 |

| username | 認証ユーザ |

| auth_type | 認証種類を表示します。form, cookie, private-token, http-authがあります。 |

| status | 認証結果を表示します。success, failure が記録されます。 |

| ip | アクセス元のIPアドレスを表示します。 |

| user_agent | ユーザの利用したクライアントツールの情報を表示します。 |

ログのサンプル

time hostname username auth_type status ip user_agent 2013-12-16T09:24:31.737617+09:00 sample.tracpath.com satoshi.nakamura private-token success 65.19.138.34 Feedly/1.0 (+http://www.feedly.com/fetcher.html; like FeedFetcher-Google) 2013-12-16T09:38:08.157426+09:00 sample.tracpath.com masa.shoji private-token success 203.141.159.246 Mozilla/5.0 (Macintosh; Intel Mac OS X 10.9; rv:24.0) Gecko/20100101 Thunderbird/24.2.0 2013-12-16T09:38:18.019585+09:00 sample.tracpath.com masa.shoji cookie success 203.141.159.246 Mozilla/5.0 (Macintosh; Intel Mac OS X 10_9_0) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/31.0.1650.63 Safari/537.36 2013-12-16T10:24:56.002980+09:00 sample.tracpath.com satoshi.nakamura http-auth success 203.141.159.246 SVN/1.7.9 neon/0.29.6 2013-12-16T10:25:08.329219+09:00 sample.tracpath.com masa.shoji http-auth success 203.141.159.246 SVN/1.6.17 (r1128011) neon/0.29.6 2013-12-16T10:46:26.316509+09:00 sample.tracpath.com taro.abe http-auth success 219.117.195.103 git/1.7.1 2013-12-16T10:57:01.766082+09:00 sample.tracpath.com masa.shoji cookie success 203.141.159.246 Mozilla/5.0 (Macintosh; Intel Mac OS X 10_9_0) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/31.0.1650.63 Safari/537.36 2013-12-16T11:18:01.900517+09:00 sample.tracpath.com masa.shoji private-token success 203.141.159.246 Mozilla/5.0 (Macintosh; Intel Mac OS X 10.9; rv:24.0) Gecko/20100101 Thunderbird/24.2.0 2013-12-16T11:21:44.870285+09:00 sample.tracpath.com jun.saito cookie success 203.141.159.246 Mozilla/5.0 (Windows NT 5.1; rv:26.0) Gecko/20100101 Firefox/26.0 2013-12-16T12:24:30.540624+09:00 sample.tracpath.com satoshi.nakamura private-token success 65.19.138.34 Feedly/1.0 (+http://www.feedly.com/fetcher.html; like FeedFetcher-Google)

さいごに

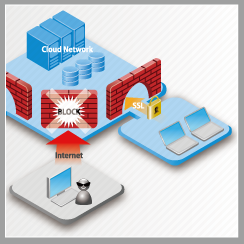

管理者向けのアクセスログ機能を紹介しました。アクセスログと認証ログを取得し調査することで不正なアクセスを監視することが出来ます。ログから不正なアクセスを把握することが出来ることはメリットではあるが不正アクセスの対策としては弱いです。

そのため、tracpath では認証失敗時に自動でアカウントをロックし、ログインできなくしたり、ログインアクティビティ管理としてセッションを無効にしてサイログインできなくする機能を提供しています。

その他、エンタープライズ向けに実用的なセキュリティ施策を実施しています。

高度な安全性が求められるエンタープライズ領域で実績がある tracpath をあなたのソースコード管理(バージョン管理)サービスとしてご利用ください。

トラックパスでは有料プラン、無料プランに関係なく高いセキュリティ対策済みのサービスを提供しています。

トラックパスでは有料プラン、無料プランに関係なく高いセキュリティ対策済みのサービスを提供しています。 トラックパスが提供しているセキュリティ対策以外に利用ユーザに守っていただきたいルールがあります。利用者のプロジェクトチームや会社で徹底することを期待しています。

トラックパスが提供しているセキュリティ対策以外に利用ユーザに守っていただきたいルールがあります。利用者のプロジェクトチームや会社で徹底することを期待しています。