いつも tracpath をご利用頂き誠にありがとうございます。

2021年3月のリリースについてお知らせします。

2段階認証

2段階認証はユーザーアカウントのログインにパスワードだけでなく認証コードを必要にすることでそのユーザーアカウントのセキュリティを高めることができます。

この認証コードは Authy, Google Authenticator, Microsoft Authenticator のような2段階認証アプリをスマートフォンなどにインストールし、使用されているユーザーアカウントに設定を行うことで受け取れるようになります。

また、2段階認証を設定するとリポジトリや WebDAV に HTTPS での認証にパスワードが使えないようになります。ここではユーザーアカウントのパスワードの代わりに後述する「アクセストークン」機能または SSH を用いてアクセスします。

設定はログインし右上の歯車アイコンに表示されるメニューにある「2段階認証」から行うことができます。

アクセストークン

アクセストークンは HTTPS での認証にユーザーアカウントのパスワードの代わりに使用できる文字列を発行する機能です。また、アクセストークンごとにアクセス可能な範囲を設定することができます (たとえば Git のみや WebDAV のみなど)。

2段階認証を設定しているユーザーアカウントでは、パスワード単独での認証が通らないようになるためその際にもこのアクセストークン機能を使ってリポジトリなどにアクセスすることになります。

設定は、右上の歯車アイコンに表示されるメニューにある「アクセストークン」から行うことができます。

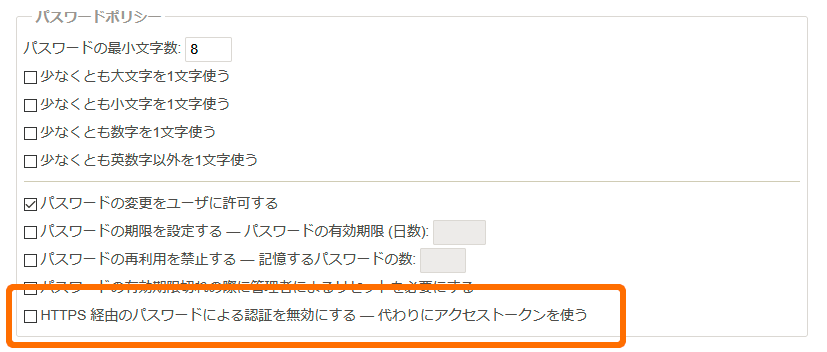

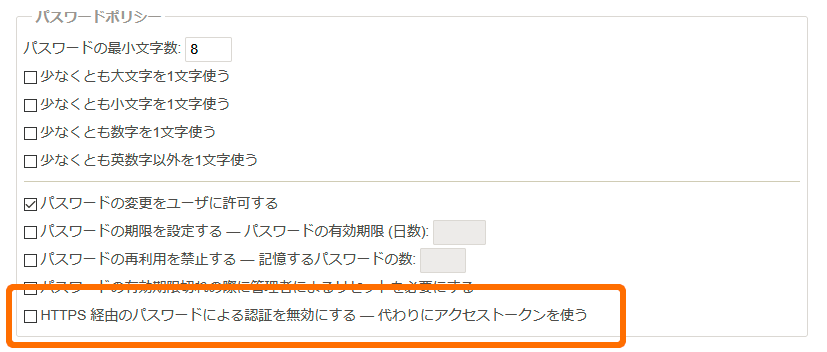

また、サイト設定に HTTPS 経由のパスワードによる認証を行わないようにする機能を追加しています。この設定を有効にすることでパスワードの総当りなどから防御することができます。

ご要望やご質問はこちらまでご連絡ください。